FAKE IS FAKING :

SEGNALAZIONE E PROTEZIONE DAI PROFILI FALSI

Il problema dei profili falsi e delle azioni illegali che vengono compiute nell’anonimato è molto serio e non sempre esistono servizi che possano realmente tutelare chi è vittima di questi sconosciuti senza scrupoli. Basta davvero poco per creare un profilo falso e fare una recensione su google non vera e diffamatoria, così come è sufficiente creare un profilo con un nome di fantasia per molestare o intimidire una persona sui social network. Molto più difficile, al contrario, ottenere giustizia con la rimozione dei contenuti inseriti o l’eliminazione di account fraudolenti. Per questi motivi nasce il sito www.fakeisfaking.com ove i presunti profili finti, autori di minacce, diffamazioni, recensioni negative, stalking e truffe vengono segnalati e perseguiti con una più efficace intimidazione fino ad una azione legale vera e propria con identificazione, sotto la supervisione di un team di esperti di informatica legale guidati dal Dott. Emanuel Celano dello studio “Informatica in Azienda” di bologna.

PROCEDURA SENZA COSTI INZIALI

I primi 4 punti sono gratuiti

- Ricerca il profilo finto nel nostro sito

- Se non è ancora presente ESEGUI Azioni di Tutela Gratuita per preservare una copia del profilo finto

- Registrati sul sito e fai il login

- INSERISCI il profilo finto nel nostro database

- Comunica all'autore della violazione che è stato segnalato nel nostro sito e quali rischi corre se non interrompe le sue azioni malevoli [ leggi qui come procedere ]

- Commissiona un'indagine investigativa sul finto profilo ad "Informatica in Azienda" e usufruisci del servizio di tracciamento indirizzo IP per identificare il profilo falso

- Richiedi una Copia Autentica con valore legale del profilo falso e delle sue azioni. Se il profilo è stato cancellato al punto 2 vi abbiamo spiegato come tutelarvi e produrre comunque una prova.

- Sporgi denuncia con un rapporto dettagliato fornito da "Informatica in Azienda"

PROCEDURA CON COSTI INZIALI

Servizio a pagamento [ richiedibile qui ] che metta in atto tutti i passaggi decritti nel dettaglio [ qui ] e riassunti in questi punti :

- Consulenza Iniziale per comprendere il problema

- Commissiona un'indagine investigativa sul finto profilo ad "Informatica in Azienda" e usufruisci del servizio di tracciamento indirizzo IP per identificare il profilo falso

- Richiedi una Copia Autentica con valore legale del profilo falso e delle sue azioni

- Diffida nei confronti dell'autore della violazione che è stato segnalato nel nostro sito

- Sporgi denuncia con un rapporto dettagliato fornito da "Informatica in Azienda"

FAI LA SEGNALAZIONE DI UN PROFILO FINTO

I TRATTI DISTINTIVI DI UN PROFILO FALSO

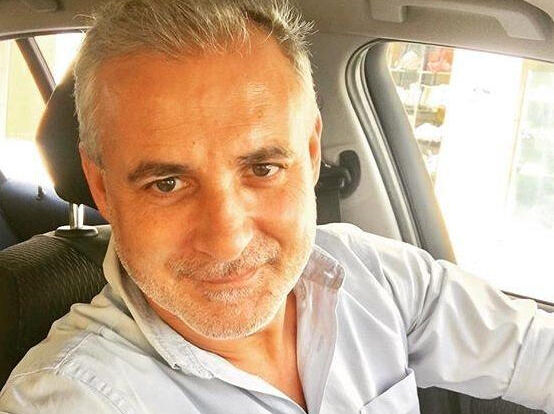

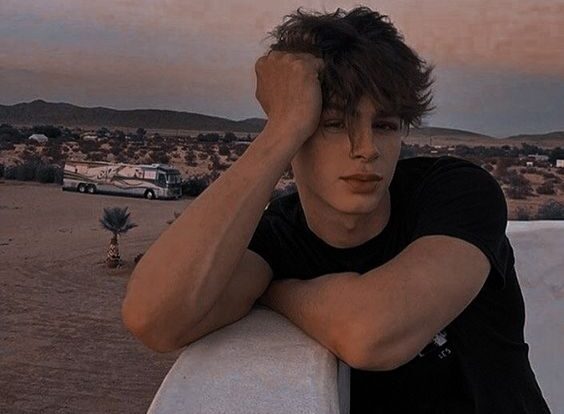

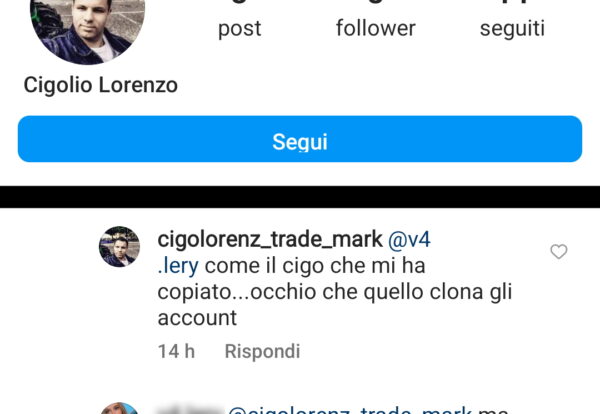

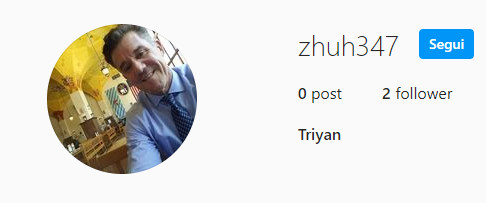

Vi sono alcuni elementi che fanno dubitare sulla veridicità di un account, di un profilo facebook o di un profilo instagram. E’ molto probabile che un profilo sia falso se :

- la foto del profilo è vaga o proprio non viene mostrata

- la foto del profilo è di una ragazza o un ragazzo di una bellezza fuori dall’ordinario senza ulteriori immagini della stessa persona insieme ad amici. Solitamente se la foto è rubata il soggetto è sempre solo nelle immagini, che sono scattate da fotografi professionisti. E’ possibile togliersi il dubbio provando a fare la ricerca della foto su google. Aprite l’immagine del profilo e fate click con il tasto destro del mouse e da qui selezionate “cerca l’immagine su google”. Se la persona è davvero famosa sicuramente la troverete, se invece non lo è, occorrono sistemi di ricerca immagini più professionali, motivo per cui potete richiederci una consulenza a pagamento.

- siamo in presenza di pochi contatti, e magari anche “sospetti”

- l’iscrizione è recente ( le iscrizioni ai social hanno un numero identificativo progressivo per cui è possibile determinare se è recente o meno … su facebook ad esempio analizzeremo il profile id )

- le pubblicazioni sul suo profilo mostrano solo post recenti, con uno storico quasi nullo oppure al contrario un unico post molto vecchio ( ricordarsi che è possibile retrodatare i post e quindi trovare una data molto indietro nel tempo non deve essere un elemento di certezza )

- i contenuti pubblicati sono contenuti riproposti solo da altri e mai personali

- non vi sono tag, commenti o like sotto ai suoi post

- l’immagine del suo viso presente nel profilo è solo presente una volta e non vi sono altre immagini di lui o di lei o se vi sono altre immagini del viso non sono mai frontali ma da angolazioni difficili da verificare o sono palesemente delle somiglianze

- vi è assenza di informazioni personali o se vi sono, appaiono poco credibili. Se i profili sono incompleti presta più attenzione,

- in presenza di pochi post questi sono tutti “troppo ottimistici”. Poiché il loro obiettivo è convincerti a fidarti di loro, a volte riempiono la bacheca solo con parole chiave, video e linguaggio entusiasta o commovente.

Vuoi approfondire l’argomento ? Abbiamo creato una guida che vi illustrerà come difendersi dai Profili Falsi o Catfishing contro molestie, vendette e truffe online [ click qui ]

COME IDENTIFICARE UN PROFILO FALSO : OTTENERE IL SUO IP

Se lo scopo è identificare l’IP dell’autore del profilo falso occorre effettuare un tracciamento. Ottenere l’indirizzo IP di un profilo falso è utile se si vuole procedere con una denuncia. Se interessati all’argomento : “Trova indirizzo IP di un profilo ( social o chat ), di una email o di un computer e cellulare – click qui -“

STOP ALLE MOLESTIE DEI FAKE PROFILES

Oltre ai suggerimenti già forniti se siete vittima di un molestatore potete leggere, in aggiunta, questa utile guida “Stop alle molestie su facebook e sui social : ecco come fermare il molestatore se sei vittima di stalking – click qui”. Desideri presentare una denuncia per i reati commessi da un profilo instagram o facebook che ti ha scritto privatamente ? Hai subito minacce, intimidazioni o sei vittima di stalking ? Se volete dimostrare con valore legale il contenuto di un messaggio privato ricevuto da un profilo vi occorre una copia autentica. Il servizio di copia autentica messaggi instagram e messenger (facebook) – click qui – fornisce valore probatorio ai contenuti privati ricevuti, ricordandovi che uno screenshot non ha valore legale. Molte persone credono che per copiare una pagina web sia sufficiente fare una stampa della pagina o di un commento sui social per acquisire una prova con valore legale, da allegare, ad esempio, ad una denuncia. Procedere in questo modo, al contrario, non ha alcun valore legale poichè non è possibile garantire l’origine del documento e la controparte può disconoscerne la validità sulla base del principio di cui all’art. 2712 cod. civ ( approfondisci l’argomento : UNO SCREENSHOT NON HA VALORE LEGALE [ click qui ] ) – Cosa fare e cosa non fare per difendersi da tutte le principali tipologie di ricatti online. Approfondisci [assistenza anti ricatto sessuale]

Profili Falsi ed Aspetti Legali :

- Per quali motivi vengono creati profili falsi

- I reati commessi nella creazione di un profilo falso

- Come scoprire i profili falsi : i tratti distintivi di un profilo falso

- Come raccogliere le prove su un profilo falso con valore legale

QUALI AZIONI COMPIERE NEI CONFRONTI DI UN PROFILO FALSO ?

- 1) Raccogliere le prove con valore legale

- 2) Identificare il profilo falso. Tracciamento Ip e indagini investigative

- 3) Inviare una Diffida Legale online

- 4) Bloccare il profilo falso

- 5) Segnalare e richiedere la rimozione del Profilo Falso

- 6) Denunciare alla polizia postale un profilo falso o presentare ricorso al garante per la protezione dei dati personali

- 5) Valutare se opportuno iniziare una causa legale: querela nei confronti di un profilo falso

Richiedi un preventivo senza impegno

Compila il nostro modulo ed ottieni informazioni

I REATI COMPIUTI DA CHI CREA PROFILI FALSI

Chi crea profili falsi sui social network si rende responsabile nella maggioranza dei casi di due reati : quello di sostituzione di persona e quello di diffamazione aggravata. Circa il primo, integra il reato di sostituzione di persona (art. 494 cod. pen.) la condotta di colui che crea ed utilizza un “profilo” sui social network con l’immagine di una persona che ne è del tutto inconsapevole con lo scopo di appropriarsi dell’identità altrui e far cadere gli altri in inganno (evidenzia sia il fine di vantaggio, consistente nell’agevolazione delle comunicazioni e degli scambi di contenuti in rete, sia il fine di danno per il terzo, di cui è abusivamente utilizzata l’immagine). Per il secondo, la condotta del ricorrente, oltre al reato previsto dall’articolo 494 del codice penale, integra anche la diffamazione aggravata ai sensi dell’articolo 595, comma 3 dello stesso codice, sotto l’aspetto dell’offesa arrecata «con qualsiasi altro mezzo di pubblicità» diverso dalla stampa. Secondo l’art. 494 del codice penale, chiunque, al fine di procurare a sé o ad altri un vantaggio ( il concetto di vantaggio non si esaurisce nella sola finalità economica ma è più ampio, coinvolgendo anche quello di visibilità online ) o di recare ad altri un danno, induce taluno in errore, sostituendo illegittimamente la propria all’altrui persona o attribuendo a sé o ad altri un falso nome, un falso stato, ovvero una qualità a cui la legge attribuisce effetti giuridici, è punito, se il fatto non costituisce un altro delitto contro la fede pubblica, con la reclusione fino ad un anno. Per approfondimenti in tema di diffamazione sui social [ click qui ].

Le motivazioni che portano alla creazione di un profilo falso possono tuttavia essere molteplici e non esaurirsi nelle due casistiche appena citate. Ecco alcuni reati commessi da chi crea profili falsi :

- STALKING : se viene creato un profilo falso per perseguitare una persona. La persona che ha aperto il profilo falso rischia fino a 4 anni di reclusione. Stalking ? No grazie : mettere ko uno stalker e raccogliere le prove per una denuncia [ click qui ]

- SOSTITUZIONE DI PERSONA : se viene creato un profilo falso utilizzando il nome di un’altra persona, conosciuta o meno, utilizzando una sua foto o inserendo altri elementi propri di quella persona tali da far cadere gli altri in inganno. Reato riferito all’art. 494 cod. pen. (*) punibile con la reclusione fino ad 1 anno. Presupposto del reato è che chi crea il profilo fake abbia l’intenzione di far credere agli altri di essere veramente quella persona. Anche se il codice penale richiede un profitto come scopo del reo, l’utilità può essere costituita anche da un rapporto affettivo o fisico. Anche la falsa attribuzione di una qualifica professionale può integrare il reato di sostituzione di persona.

- SOSTITUZIONE DI PERSONA TRAMITE NICKNAME : Il reato di sostituzione di persona è integrato anche quando si usa il nickname di un’altra persona conosciuta per trarne vantaggio. Mentre non è reato se si utilizza un nickname totalmente inventato.

- ILLECITO TRATTAMENTO DEI DATI PERSONALI : la creazione di un profilo falso può comportare anche un trattamento illecito di dati personali altrui (foto, nome, ecc.). In questo caso, il titolare dei dati personali a cui è stata rubata l’identità ha una serie di diritti non solo nei confronti di chi ha creato il fake, ma anche nei confronti della società che gestisce la piattaforma sulla quale i dati sono stati illecitamente trattati.

- DIFFAMAZIONE AGGRAVATA: se il profilo falso viene utilizzato per veicolare contenuti diffamatori che ledono la reputazione della vera identità rubata.

RICHIEDI LA COPIA AUTENTICA PER DETERMINARE L’IDENTITA’ DI UN PROFILI FALSO

Consigliamo di fare una COPIA AUTENTICA DEL PROFILO SOCIAL FAKE [ click qui ], da allegare alla denuncia alle Forze dell’Ordine, PRIMA di segnalare il profilo, in quanto, se andate a fare una denuncia ed il profilo è stato già cancellato, senza una prova legale, non avrete nulla che dimostri che in quella data ed in quel giorno esatto questo fosse online e soprattutto non potrete comunicare il PROFILE ID che è un dato tecnico necessario alle forze dell’ordine per risalire alla vera identità della persona.

(*) Il Dispositivo dell’art. 494 del Codice penale recita che: “Chiunque, al fine di procurare a sé o ad altri un vantaggio o di recare ad altri un danno, induce taluno in errore, sostituendo illegittimamente la propria all’altrui persona, o attribuendo a sé o ad altri un falso nome, o un falso stato, ovvero una qualità a cui la legge attribuisce effetti giuridici, è punito, se il fatto non costituisce un altro delitto contro la fede pubblica, con la reclusione fino ad un anno.”

CONDANNE PENALI : LE SENTENZE DI RIFERIMENTO

Il nostro ordinamento sanziona penalmente chi crea profili fittizi o utilizza foto altrui per indurre terzi in errore con diverse finalità. Riportiamo alcune recenti sentenze :

- il Tribunale di Trieste con la sentenza 24 maggio 2021, n. 681 conferma che commette reato di sostituzione di persona chi crea una falsa scheda personale, utilizzando nella sua immagine di profilo la foto di altro soggetto per indurre in errore la persona contattata attraverso i social.

- Cassazione Penale Sez. V, sentenza n. 22049 del 06/07/2020 – Integra il delitto di sostituzione di persona la condotta di colui che crea ed utilizza un “profilo” su “social network“, servendosi abusivamente dell’immagine di un diverso soggetto, inconsapevole, in quanto idonea alla rappresentazione di un’identità digitale non corrispondente al soggetto che ne fa uso. (Fattispecie relativa alla creazione di falsi profili “facebook“)

- Secondo la Corte di Cassazione (sent. n. 9391/2014), creare profili falsi su Facebook non è di per sé reato, anche se le regole del social vietano tale pratica. Con la medesima sentenza la Suprema Corte ha specificato che non è reato la mera creazione di fake account Facebook, non riconducibili a una specifica persona: la circostanza integra un semplice illecito civile, per violazione delle regole contrattuali, che verrebbe ad esistenza solo su iniziativa della società ideatrice del programma. Diventa reato se si utilizza l’immagine di un’altra persona o se il fine è di procurare a sé o ad altri un vantaggio o di recare ad altri un danno.

- CASSAZIONE PENALE Sez. V – , Sentenza n. 22049 del 06/07/2020

- Secondo la Corte di Cassazione (sentenza n. 33862 dell’08/06/18), «integra il delitto di sostituzione di persona (art. 494 cod. pen.) la creazione ed utilizzazione di un profilo su social network, utilizzando abusivamente l’immagine di una persona del tutto inconsapevole, trattandosi di condotta idonea alla rappresentazione di una identità digitale non corrispondente al soggetto che lo utilizza»

- Anche l’impiego di una foto profilo altrui costituisce reato. Secondo la Suprema Corte, l’utilizzo abusivo dell’immagine di una persona inconsapevole è condotta idonea alla rappresentazione di una identità digitale non corrispondente al soggetto che la usa (Cass., sent. 22049/2020

- Cassazione Penale Sez. V, sentenza n. 25774 del 23/04/2014

- Gli ermellini con la sentenza n. 22049 del 2020 riprendono quanto precisato dalla Corte di Cass. Sez. V, n. 25774 del 23/04/2014, secondo la quale “integra il delitto di sostituzione di persona (art. 494 cod. pen.) la condotta di colui che crea ed utilizza un “profilo” su social network, utilizzando abusivamente l’immagine di una persona del tutto inconsapevole, associata ad un “nickname” di fantasia ed a caratteristiche personali negative, e la descrizione di un profilo poco lusinghiero sul “social network” evidenzia sia il fine di vantaggio, consistente nell’agevolazione delle comunicazioni e degli scambi di contenuti in rete, sia il fine di danno per il terzo, di cui è abusivamente utilizzata l’immagine

STOP ALLE RECENSIONI NEGATIVE

AD UNA STELLA SENZA CONTENUTI DA PROFILI FALSI

Le recensioni negative ad una stella senza contenuto da parte di profili falsi sono una piaga della reputazione online per milioni di persone nel mondo. Non solo ledono la reputazione di attività e professionisti ma risultano le più difficili da rimuovere. Con questa petizione chiediamo che in tutti i siti ove si raccolgono recensioni non sia più possibile lasciare valutazioni ad una stella da parte di coloro che non inseriscono una vera motivazione e che siano realmente stati clienti della struttura, servizio, attività, azienda che vogliono recensire.

DIFENDITI DAI RICATTI SESSUALI CON PROFILI FALSI

🎭 Deepfake e immagini manipolate possono essere usate per ricattarti. Denuncia e difenditi con gli strumenti disponibili su https://ricattosessuale.it

Informatica a 5 stelle !

Informatica in Azienda opera nel settore della sicurezza informatica e consulenza giuridico legale e forense da 20 anni !